OCIを使い始めて1年以上が経ちました。

理解が深まり、色々と試している日々です。

しばらく 平和に過ごしていたのに、今度は、Azureで、Iaasを構築することになってしまいました。

Azure AD関連のサービスは使っていたのですが、インフラサービスは、やったことないので、学びなおしですよ。

とりあえず、無料アカウント作って、試してみました。

そんな中のひとネタです。

OCIとAuzreって、Fast Connectのような接続が出来るのは、知識として知っていました。

じゃー、IPsecで接続って出来るのかな

無料だしね

ということで、やってみました。

1.

OCIで、ipsecの設定を行います。

仮想クラウド・ネットワークとサブネットは、適当に作っておいて下さい。

ネットワーキングメニューから、顧客接続性を選択します。

顧客構内機器(Azureの 仮想ネットワーク ゲートウェイ のこと)を選択すると、CPE(Public IPのこと)の作成が出来るので、作成します。

ここで重要なのは、Public IPだけです。後は、適当で良さそうです。

名前は、適当 ベンダーは、OtherでOK

Public IPは、4で構築するAzureの仮想ネットワーク ゲートウェイのPublic IPになります。

なので、4で、Public IP だけでも先に作業しなきゃダメですかね

2.

OCIで、ネットワーキングメニュー - 顧客接続性から、動的ルーティング・ゲートウェイを選択し、作成します。

こいつは、仮想クラウド・ネットワークで、良い感じにルーテングしてくれる論理ルーターです。

作成後、使う仮想クラウド・ネットワークを選択する必要があるので、繋げたいサブネットが存在する仮想クラウド・ネットワークにアタッチする必要があります。

仮想クラウド・ネットワーク・アタッチメントの作成を押下して、仮想クラウド・ネットワークを選択します。

3.

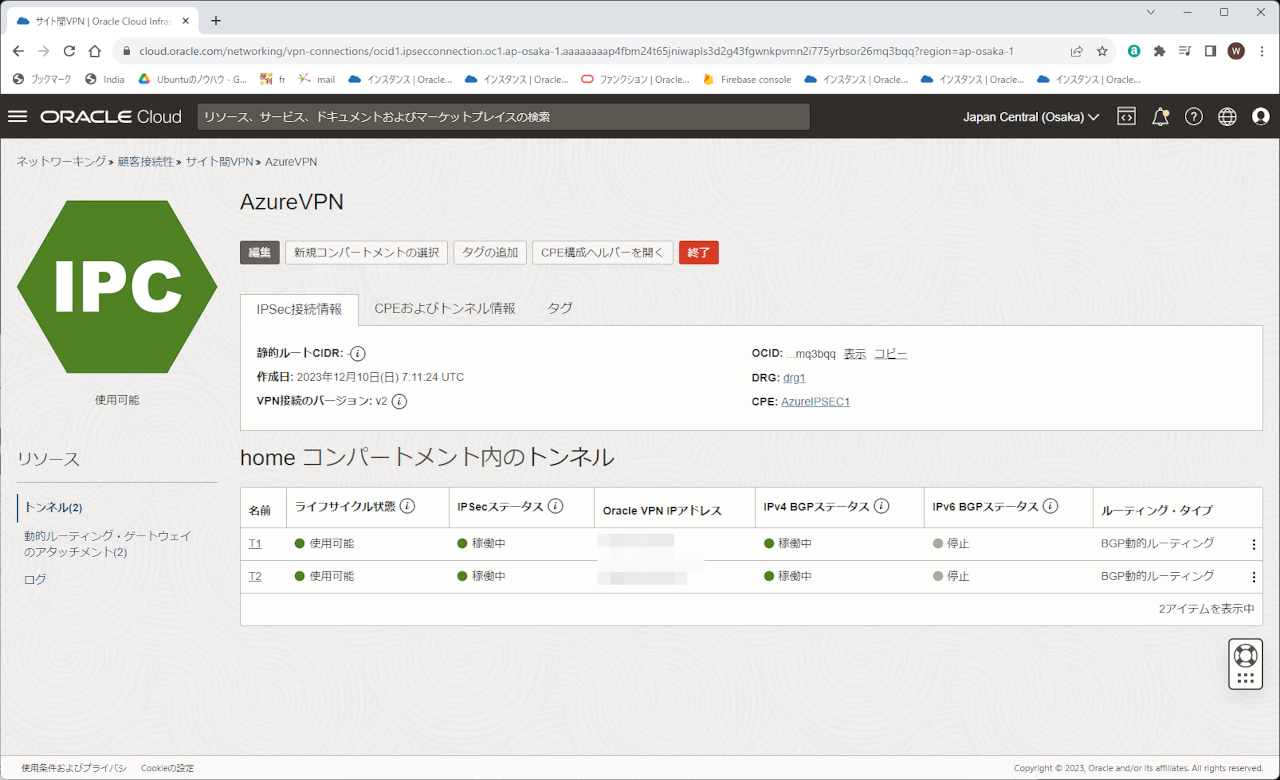

OCIで、ネットワーキングメニュー - 顧客接続性から、サイト間VPNを選択します。

いよいよipsecを作成します。

Create IPSec connectionを押下します。

コンパートメント(OCI作成時に決定)、顧客構内機器(1.で作成)、動的ルーティング・ゲートウェイ(2.で作成)を選択します。

今回、BGP動的ルーティングで行いますよ。

トンネルは、冗長性を考慮して2つ作らされちゃいます。

トンネル1

IKE:Version2

BGP ASN:65515

IPv4トンネル内インタフェース - CPE:169.254.21.1/30

IPV4トンネル内インタフェース - Oracle:169.254.21.2/30

トンネル2

IKE:Version2

BGP ASN:65515

IPv4トンネル内インタフェース - CPE:169.254.22.1/30

IPV4トンネル内インタフェース - Oracle:169.254.22.2/30

拡張オプション

| デッド・ピア検出タイムアウト(秒) | 45 |

フェーズone (ISAKMP)構成

| カスタム構成の設定 | Check |

| カスタム暗号化アルゴリズム | AES_256_CBC |

| カスタム認証アルゴリズム | SHA2_256 |

| カスタムDiffie-Hellmanグループ | GROUP24 |

| IKEセッション・キー存続期間 | 27000 |

フェーズtwo (IPSec)構成

| カスタム構成の設定 | Check |

| カスタム暗号化アルゴリズム | AES_256_CBC |

| カスタム認証アルゴリズム | HMAC_SHA2_256_128 |

| IPSecセッション・キー存続期間 | 3600 |

| 完全な前方秘匿性の有効化 | No Check |

作成完了すると、各トンネルの共有シークレットが発行されるので、これを記録しておきましょう。

BGPを使うので、Oracle BGP ASNを記録しておきましょう。

それと、各トンネルのエンドポイントIPv4アドレス(Oracle VPN IP address)を記録しましょうね。

4.

Azureのネットワークを構築します。

とりあえず、仮想ネットワークを構築し、ゲートウェイ サブネットを構築しておいて下さい。

ゲートウェイ サブネットが無いと、外部との通信が出来ないのですね。

さて、ipsecする為の基盤のゲートウェイを構築するには、仮想ネットワーク ゲートウェイ という物を構築する必要があります。

仮想ネットワーク ゲートウェイ のプロパティ

サブスクリプション、リソースグループ、名前、地域、SKU、世代は、適宜選択して下さい。

パブリック IPの項目ですが、無ければ新規で、余っていれば、それを使って下さい。

| ゲートウェイの種類 | VPN |

| 仮想ネットワーク | 仮想ネットワーク |

| サブネット | ゲートウェイ サブネットのGatewaySubnet |

| 可用性ゾーン | ゾーン冗長 |

| アクティブ/アクティブ モードの有効化 | 無効 |

| BGP の構成 | 有効 |

| 自律システム番号 (ASN) | 65515 |

| カスタムの Azure APIPA BGP IP アドレス | 169.254.21.1,169.254.22.1 |

5.

Azure作業です。

次に ローカル ネットワーク ゲートウェイ をトンネル2つ分の構築をします。

こいつは、仮想ネットワーク ゲートウェイのトンネルのようなやつです。

サブスクリプション、リソースグループ、名前、地域は、適宜選択して下さい。

トンネル1

| エンドポイント | IPアドレス |

| IP アドレス | トンネル1のIPv4アドレス(Oracle VPN IP address) |

| アドレス空間 | [空白] |

| BGP 設定の構成 | はい |

| 自律システム番号 (ASN) | Oracle BGP ASN |

| BGP ピアの IP アドレス | 169.254.21.2 |

トンネル2

| エンドポイント | IPアドレス |

| IP アドレス | トンネル2のIPv4アドレス(Oracle VPN IP address) |

| アドレス空間 | [空白] |

| BGP 設定の構成 | はい |

| 自律システム番号 (ASN) | Oracle BGP ASN |

| BGP ピアの IP アドレス | 169.254.22.2 |

6.

Azure作業です。

最後に 接続 をトンネル2つ分の構築をします。

接続って思いますけど、そういう名前のリソースですので気にしないで下さい。

サブスクリプション、リソースグループ、名前、地域は、適宜選択して下さい。

トンネル1

| 接続の種類 | サイト対サイト(IPSec) |

| 仮想ネットワーク ゲートウェイ | 4で構築したやつ |

| ローカルネットワークゲートウェイ | 5で構築したやつ |

| 共有キー | トンネル1の共有シークレット |

| IKEプロトコル | IKEv2 |

| BGP | 有効 |

| カスタム BGP アドレスを有効にする | 有効 |

| プライマリ カスタム BGP アドレス | 169.254.21.1 |

| IPsecおよびIKEポリシー | カスタム |

| IKE フェーズ 1 | 暗号化:AES256 整合性またはPRF:SHA256 DHグループ:DHGroup24 |

| IKE フェーズ 2 | IPsec暗号化:AES256 IPsec整合性:SHA256 PFSグループ:None |

| IPsec SA の有効期間 | 27000 |

| DPD タイムアウト | 45 |

トンネル2

| 接続の種類 | サイト対サイト(IPSec) |

| 仮想ネットワーク ゲートウェイ | 4で構築したやつ |

| ローカルネットワークゲートウェイ | 5で構築したやつ |

| 共有キー | トンネル2の共有シークレット |

| IKEプロトコル | IKEv2 |

| BGP | 有効 |

| カスタム BGP アドレスを有効にする | 有効 |

| プライマリ カスタム BGP アドレス | 169.254.22.1 |

| IPsecおよびIKEポリシー | カスタム |

| IKE フェーズ 1 | 暗号化:AES256 整合性またはPRF:SHA256 DHグループ:DHGroup24 |

| IKE フェーズ 2 | IPsec暗号化:AES256 IPsec整合性:SHA256 PFSグループ:None |

| IPsec SA の有効期間 | 27000 |

| DPD タイムアウト | 45 |

前回は、1トンネルで時間切れになったのですが、今回は、しっかりトンネル2つとも稼働しています。

OCIとAzureとオンプレミスを接続して、色々とシステム構築することが可能になりました。

所詮、ipsec VPNなんで、帯域は細いですが、お試し環境としては、悪くないです。

これから、何して遊びますかね~